VeraCrypt - VeraCrypt

| |

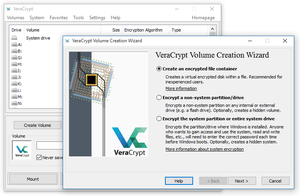

VeraCrypt 1.17 sur Windows 10

| |

| Développeur(s) | IDRIX (basé à Paris , France) |

|---|---|

| Première version | 22 juin 2013 |

| Version stable | 1.24-Update7 (7 août 2020 ) [±] |

| Dépôt | |

| Écrit en | C , C++ , Assemblage |

| Système opérateur | |

| Plate-forme | IA-32 et x64 |

| Disponible en | 37 langues |

| Taper | Logiciel de cryptage de disque |

| Licence | |

| Site Internet | www |

VeraCrypt est un utilitaire open source pour le chiffrement à la volée (OTFE). Le logiciel peut créer un disque virtuel crypté qui fonctionne comme un disque ordinaire mais dans un fichier. Il peut également crypter une partition ou (sous Windows ) l'intégralité du périphérique de stockage avec une authentification de pré-démarrage .

VeraCrypt est un fork du projet TrueCrypt abandonné . Il a été initialement publié le 22 juin 2013. De nombreuses améliorations de sécurité ont été mises en œuvre et les problèmes liés aux audits de code TrueCrypt ont été résolus. VeraCrypt inclut des optimisations des fonctions de hachage et des chiffrements cryptographiques d'origine, qui améliorent les performances sur les processeurs modernes .

Modèle de licence et source

VeraCrypt a hérité d'une quantité substantielle de code de son prédécesseur TrueCrypt , et a également hérité de la licence TrueCrypt disponible pour ces fichiers. Cette licence n'est pas l'une des nombreuses licences open source largement utilisées et n'est pas une licence de logiciel libre selon la liste des licences de la Free Software Foundation (FSF), car elle contient des restrictions de distribution et de responsabilité en matière de droit d'auteur.

De nouvelles parties de VeraCrypt sont sous licence Apache License 2.0 depuis la version 1.19.

Schéma de cryptage

Algorithmes

Les chiffrements individuels pris en charge par VeraCrypt incluent AES , Serpent , Twofish , Camellia et Kuznyechik . Le chiffrement Magma a été supprimé dans la version 1.19 en réponse à un audit de sécurité.

Pour plus de sécurité, dix combinaisons différentes d' algorithmes en cascade sont disponibles : AES–Twofish, AES–Twofish–Serpent, Camellia–Kuznyechik, Camellia–Serpent, Kuznyechik–AES, Kuznyechik–Serpent–Camellia, Kuznyechik–Twofish, Serpent–AES, Serpent –Deux poissons–AES et Deux poissons–Serpent. Les fonctions de hachage cryptographique disponibles pour une utilisation dans VeraCrypt sont RIPEMD-160 , SHA-256 , SHA-512 , Streebog et Whirlpool .

Modes de fonctionnement

VeraCrypt utilise le mode de fonctionnement XTS .

Clés

La clé d'en-tête et la clé d'en-tête secondaire (mode XTS) sont générées à l'aide de PBKDF2 avec un sel de 512 bits et 200 000 à 655 331 itérations utilisées par défaut (qui peuvent être personnalisées par l'utilisateur pour démarrer aussi bas que 2 048), selon le hachage sous-jacent fonction utilisée.

Déni plausible

Comme son prédécesseur TrueCrypt , VeraCrypt prend en charge le déni plausible en permettant la création d'un seul « volume caché » dans un autre volume. De plus, les versions Windows de VeraCrypt ont la capacité de créer et d'exécuter un système d'exploitation crypté caché dont l' existence peut être niée .

La documentation de VeraCrypt répertorie de nombreuses façons dont les fonctionnalités de déni de volume caché de VeraCrypt peuvent être compromises (par exemple, par un logiciel tiers qui peut divulguer des informations via des fichiers temporaires, des vignettes, etc., vers des disques non cryptés) et des moyens possibles pour éviter cela.

Performance

VeraCrypt prend en charge le chiffrement parallélisé pour les systèmes multicœurs et, sous Microsoft Windows, les opérations de lecture et d'écriture en pipeline (une forme de traitement asynchrone) pour réduire les performances du chiffrement et du déchiffrement. Sur les processeurs prenant en charge le jeu d'instructions AES-NI , VeraCrypt prend en charge l'AES à accélération matérielle pour améliorer encore les performances. Sur les processeurs 64 bits, VeraCrypt utilise une implémentation d'assemblage optimisée de Twofish et Camellia.

Améliorations de la sécurité

- L'équipe de développement de VeraCrypt considérait le format de stockage TrueCrypt trop vulnérable à une attaque de la National Security Agency (NSA), elle a donc créé un nouveau format incompatible avec celui de TrueCrypt. C'est l'une des principales différences entre VeraCrypt et son concurrent CipherShed , qui continue d'utiliser le format TrueCrypt. VeraCrypt est toujours capable d'ouvrir et de convertir des volumes au format TrueCrypt.

- Un audit de sécurité indépendant de TrueCrypt publié le 29 septembre 2015 a révélé que TrueCrypt inclut deux vulnérabilités dans le pilote d'installation Windows permettant à un attaquant l'exécution de code arbitraire et l' élévation de privilèges via le détournement de DLL . Cela a été corrigé dans VeraCrypt en janvier 2016.

- Alors que TrueCrypt utilise 1 000 itérations de l' algorithme PBKDF2 - RIPEMD160 pour les partitions système, VeraCrypt utilise 200 000 ou 327 661 itérations par défaut (qui est personnalisable par l'utilisateur pour être aussi bas que 2 048), selon l'algorithme utilisé. Pour les conteneurs standard et autres partitions, VeraCrypt utilise par défaut 655 331 itérations de RIPEMD160 et 500 000 itérations de SHA-2 et Whirlpool (qui est personnalisable par l'utilisateur pour être aussi bas que 16 000). Bien que ces paramètres par défaut rendent VeraCrypt plus lent lors de l'ouverture de partitions chiffrées, ils ralentissent également les attaques par devinette de mot de passe.

- De plus, depuis la version 1.12, une nouvelle fonctionnalité appelée "Personal Iterations Multiplier" (PIM) fournit un paramètre dont la valeur est utilisée pour contrôler le nombre d'itérations utilisées par la fonction de dérivation de clé d'en-tête, rendant ainsi les attaques par force brute potentiellement encore plus difficiles. Veracrypt prêt à l'emploi utilise une valeur PIM raisonnable pour améliorer la sécurité, mais les utilisateurs peuvent fournir une valeur plus élevée pour améliorer la sécurité. Le principal inconvénient de cette fonctionnalité est qu'elle rend le processus d'ouverture des archives cryptées encore plus lent.

- Une vulnérabilité dans le chargeur de démarrage a été corrigée sur Windows et diverses optimisations ont également été effectuées. Les développeurs ont ajouté la prise en charge de SHA-256 à l'option de chiffrement de démarrage du système et ont également corrigé un problème de sécurité ShellExecute. Les utilisateurs de Linux et macOS bénéficient de la prise en charge des disques durs avec des tailles de secteur supérieures à 512. Linux a également reçu la prise en charge du formatage NTFS des volumes.

- Les mots de passe Unicode sont pris en charge sur tous les systèmes d'exploitation depuis la version 1.17 (à l'exception du chiffrement du système sous Windows).

- VeraCrypt a ajouté la possibilité de démarrer les partitions système à l'aide de l' UEFI dans la version 1.18a.

- Une option pour activer/désactiver la prise en charge de la commande TRIM pour les lecteurs système et non système a été ajoutée dans la version 1.22.

- L'effacement des clés de chiffrement du système de la RAM pendant l' arrêt /le redémarrage permet d'atténuer certaines attaques de démarrage à froid , ajoutées dans la version 1.24.

- Le chiffrement de la RAM pour les clés et les mots de passe sur les systèmes 64 bits a été ajouté dans la version 1.24.

Audit VeraCrypt

Un audit de la version 1.18 a été réalisé par QuarksLab pour le compte de l'Open Source Technology Improvement Fund (OSTIF), qui a pris 32 jours-homme et a été publié le 17 octobre 2016. Les principales vulnérabilités identifiées dans cet audit ont été résolues dans la version 1.19, publiée le même jour.

Précautions de sécurité

Il existe plusieurs types d'attaques auxquelles tout chiffrement de disque basé sur un logiciel est vulnérable. Comme pour TrueCrypt, la documentation VeraCrypt demande aux utilisateurs de suivre diverses précautions de sécurité pour atténuer ces attaques, dont plusieurs sont détaillées ci-dessous.

Clés de chiffrement stockées en mémoire

VeraCrypt stocke ses clés en RAM ; sur certains ordinateurs personnels, la DRAM conservera son contenu pendant plusieurs secondes après une coupure de courant (ou plus longtemps si la température est abaissée). Même s'il y a une certaine dégradation du contenu de la mémoire, divers algorithmes peuvent être en mesure de récupérer les clés. Cette méthode, connue sous le nom d'attaque par démarrage à froid (qui s'appliquerait en particulier à un ordinateur portable obtenu en mode sous tension, suspendu ou verrouillé à l'écran), a été utilisée avec succès pour attaquer un système de fichiers protégé par TrueCrypt versions 4.3a et 5.0a en 2008. Avec la version 1.24, VeraCrypt a ajouté la possibilité de chiffrer les clés et les mots de passe en RAM sur les systèmes Windows 64 bits , avec une surcharge CPU de moins de 10 %, et la possibilité d'effacer toutes les clés de chiffrement de la mémoire lorsque un nouvel appareil est connecté.

Sécurité physique

La documentation de VeraCrypt indique que VeraCrypt est incapable de sécuriser les données sur un ordinateur si un attaquant y accède physiquement et VeraCrypt est ensuite utilisé à nouveau sur l'ordinateur compromis par l'utilisateur. Cela n'affecte pas le cas courant d'un ordinateur volé, perdu ou confisqué. L'attaquant ayant un accès physique à un ordinateur peut, par exemple, installer un keylogger matériel ou logiciel , un dispositif de maîtrise de bus capturant de la mémoire ou installer tout autre matériel ou logiciel malveillant , permettant à l'attaquant de capturer des données non cryptées (y compris des clés de cryptage et des mots de passe ) ou pour déchiffrer des données chiffrées à l'aide de mots de passe capturés ou de clés de chiffrement. Par conséquent, la sécurité physique est une prémisse de base d'un système sécurisé. Des attaques comme celle-ci sont souvent appelées " attaques de bonne méchante ".

Logiciels malveillants

Certains types de logiciels malveillants sont conçus pour enregistrer les frappes , y compris les mots de passe saisis, qui peuvent ensuite être envoyés à l'attaquant via Internet ou enregistrés sur un lecteur local non crypté à partir duquel l'attaquant pourrait être en mesure de le lire plus tard, lorsqu'il obtient un accès physique à l'ordinateur.

Module de plate-forme de confiance

La section FAQ du site Web de VeraCrypt indique que le Trusted Platform Module (TPM) ne peut pas être utilisé pour la sécurité, car si l'attaquant a un accès physique ou administratif à un ordinateur et qu'il est utilisé par la suite, l'ordinateur pourrait avoir été modifié par l'attaquant : par exemple, un composant malveillant - tel qu'un enregistreur de frappe matériel - pourrait avoir été utilisé pour capturer le mot de passe ou d'autres informations sensibles.